Bedrohung durch Quantencomputer

Die Notwendigkeit von Post Quantum Cryptography für IIoT, Automotive und kritische Infrastrukturen

Bedrohung durch Quantencomputer

Experten gehen davon aus, dass Quantencomputer gegen Ende der nächsten Dekade in der Lage sein werden, die gegenwärtig genutzten asymmetrischen Kryptosysteme (u.a. RSA, ECC, Public-Key-Systeme) zu brechen. Was für Smartphones und andere Smart Devices auf Grund ihres kurzen Lebenszyklus noch keine Bedrohung darstellt, sieht zum Beispiel bei Fahrzeugen oder Industrieanlagen ganz anders aus: Ein Fahrzeug, das heute produziert wird, läuft Gefahr, dass die verwendeten Security-Maßnahmen in Zukunft nicht mehr sicher sein werden und das Risiko, Opfer von Hacking-Attacken zu werden, signifikant steigen wird.

Dies bedeutet, man sollte sich vor allem in den Bereichen IIoT (Industrial Internet of Things), Software Defined Vehicle (vgl. insbesondere CSMS, UN/ECE R155, ISO21434) und KRITIS (Kritische Infrastrukturen) schon heute nach sicheren Alternativen umsehen.

Seit 2017 arbeitet das National Institute of Standards and Technology (NIST) in den USA bereits an der Evaluierung von Quantencomputer-resistenten asymmetrischen Algorithmen. Mit einer Standardisierung der ersten Algorithmen aus diesem Evaluierungsprozess ist jedoch nicht vor dem nächsten Jahr zu rechnen.

Auch wenn die Standardisierung Quantencomputer-resistenter Algorithmen noch nicht abgeschlossen ist, empfiehlt es sich trotzdem jetzt schon, Erfahrungen mit dem Einsatz der neuen Algorithmen zu sammeln sowie IIoT-Produkte und Fahrzeuge durch Krypto-Agilität darauf vorzubereiten. Denn durch hohe Krypto-Agilität eines Systems kann eine schnelle und kostengünstige Umstellung auf neue sichere Algorithmen erreicht werden.

Wertvolle Insights zu PQC

Mit unserem englischsprachigen Post-Quantum-Cryptography (PQC)-Whitepaper tauchen Sie schnell tiefer in das Thema ein. Wir geben Ihnen eine komprimierte Einführung in Post Quantum Cryptography und den aktuellen Stand der Entwicklung. Außerdem zeigen wir mögliche Migrationsszenarien hin zu PQC für Ihre Produkte auf.

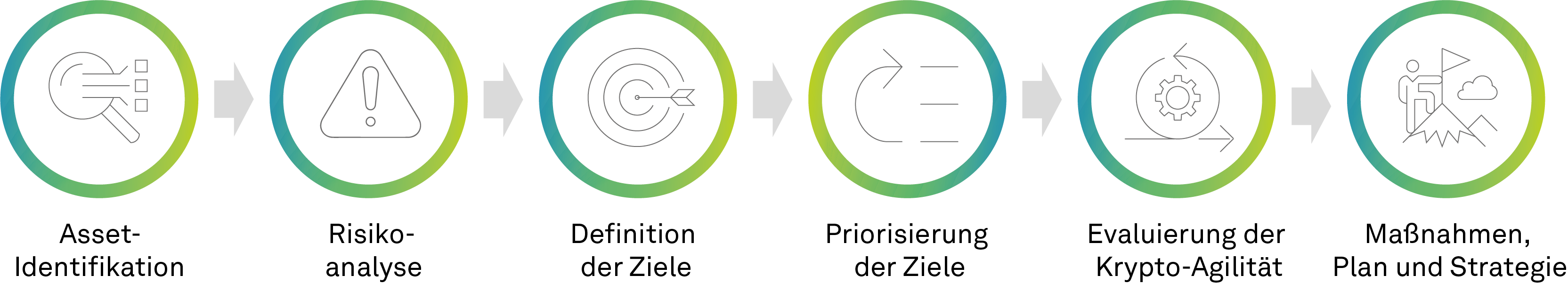

Um Sie auf die Herausforderungen durch Quantencomputer vorzubereiten, bieten wir Ihnen Beratung und Bewertung hinsichtlich der Bedrohungen durch Quanten-Kryptographie für Ihre IIoT und Fahrzeuge. Mit unserem harmonisierten sechsstufigen Vorgehen analysieren wir Ihre aktuelle Situation und geben Empfehlungen für Ihren Migrationsplan. Dabei nehmen wir vorhandene IT-Sicherheits- oder CSMS-Dokumentation als Ausgangspunkt für die Bewertung oder können bei Bedarf auch ganz ohne bestehende Vorarbeiten mit der Bewertung beginnen.

In sechs Schritten zum PQC-Maßnahmenplan

- Assets sind Funktionen, Kommunikationskanäle, funktionale Architektur und Daten, die für QC-Angriffe anfällig sind. Wir analysieren die Assets Ihrer IIoT-Geräte in verschiedenen Phasen ihres Lebenszyklus:

- Geräte in der Produktion

- Geräte in der Entwicklung

- Produkte, die sich in der Ideen-, Konzept- oder Entwurfsphase befinden

- Auf der Grundlage der Assets führen wir eine Risikoanalyse durch, um Bedrohungen und Schwachstellen zu ermitteln und die Risiken zu bewerten.

- Wir arbeiten mit Ihnen zusammen, um Ihre Cybersecurity-Ziele zu definieren und die relevanten Cybersecurity Controls für PQC zu identifizieren.

- Wir unterstützen Sie bei der Priorisierung der Cybersecurity-Ziele (Kosten-Nutzen-Verhältnis).

- Wir bewerten die KryptoAgilität Ihrer Systeme in den Dimensionen Hardware, Software, Protokolle und Standardprodukte.

- Abschließend schlagen wir Maßnahmen zur Erreichung der Cybersecurity-Ziele vor und entwickeln mit Ihnen einen Plan für deren Umsetzung.

Nach Durchführung unserer Analyse kennen Sie die Stellen in der Architektur Ihrer Systeme, bei denen Handlungsbedarf bezüglich PQC besteht, und deren Risiko. Darüber hinaus geben wir Ihnen eine Kostenindikation für die Umsetzung der geplanten Maßnahmen, sodass Sie auf Basis der Ergebnisse aus unserem Beratungsprodukt eine qualifizierte Entscheidung über die nächsten Schritte hin zu Post-Quantum-Kryptographie treffen können.

Weitere Informationen bzgl. Cybersecurity und dem Software Defined Vehicle (SDV) finden Sie hier.