Implementierung von Cyber Security Management Systemen

Unter einem Cyber Security Management System (CSMS) werden alle notwendigen Aktionen auf Unternehmensebene für ein Produkt verstanden, das relevante Cybersecurity-Standards erfüllt. Die zugehörige UN-Regulierung R155 erweitert die Typengenehmigung für Fahrzeuge auf ein Management von Cybersecurity über den gesamten Lebenszyklus. Der Standard zum Thema Cybersecurity in der Automobilindustrie ist die ISO/SAE 21434. Diese bietet eine konkrete Orientierung für die Erfüllung der Zertifizierung zur UN-Regulierung R155. Sowohl die UN-Regulierung R.155 als auch die ISO/SAE 21434 sollen ab Mitte 2022 für neutypgenehmigte Fahrzeugtypen und ab 2024 für alle neu produzierten Fahrzeuge gelten. Eine Zusammenfassung zum Umfang und Kontext der Einführung der UN-Regulierung ist hier zu finden.

Dieser Artikel thematisiert konkrete Schritte der Umsetzung. Um einen inhaltlichen Überblick über die Anforderungen zu bekommen, werden im Folgenden die einzelnen Sektionen der ISO/SAE-Norm beschrieben. Während in den ersten vier Bereichen Allgemeines, wie der Umfang und Begriffe, erläutert werden, gliedern sich die Anforderungen an ein CSMS in folgende Bereiche:

- Sektion 5: Management der Cybersecurity-Systeme

- Sektion 6: Risikobestimmungsmethoden

- Sektion 7: Konzeptphase

- Sektion 8: Produktentwicklung

- Sektion 9: Produktion, Betrieb und Wartung

- Sektion 10: Unterstützende Prozesse

Management der Cybersecurity Systeme

In der ISO/SAE 21434-Norm wird zwischen einem CSMS für die Organisation und der Anwendung des CSMS auf Produktebene unterschieden. Auf Produktebene erfolgt eine Differenzierung über den Produktlebenszyklus. Denn ein solches System (Sektion 5) muss den gesamten Zyklus eines Fahrzeugs abdecken, angefangen bei der Konzeptphase, der Planung der Produktion, der Entwicklung, über die Zulieferketten, bis hin zur Inbetriebnahme und letztendlichen Verschrottung.

In der Organisation müssen auf Projektebene Verantwortlichkeiten für die Cybersecurity-Aktivitäten geklärt und an Behörden kommuniziert werden. Für jedes Item muss ein Cybersecurity-Plan entworfen werden, der ein Produkt im Portfolio auf dessen Relevanz zur Cybersecurity prüft, sowie, ob es eine Neuentwicklung oder Wiederverwendung ist. Sobald ein Prozess auf Organisationsebene etabliert ist, muss dieser ein Cybersecurity-Audit durch einen unabhängigen Prüfer bestehen.

Risikobestimmungsmethoden

Ein wesentlicher Bestandteil der ISO/SAE 21434 umfasst die Risikoanalyse. Die Norm bietet mehrere Methoden (Sektion 6) für die Analyse an, wie EVITA („E-Safety Vehicle Intrusion Protected Applications”), HEAVENS („HEAling Vulnerabilities to ENhance Software Security and Safety“), TARA („Threat Analysis and Risk Assessment“) und Weitere. Mit der TARA Methode sollen dabei kritische Bereiche, die Risiken ausgesetzt sind, identifiziert werden. Es ist die Aufgabe der Spezialistinnen und Spezialisten eine geeignete Methode auszuwählen.

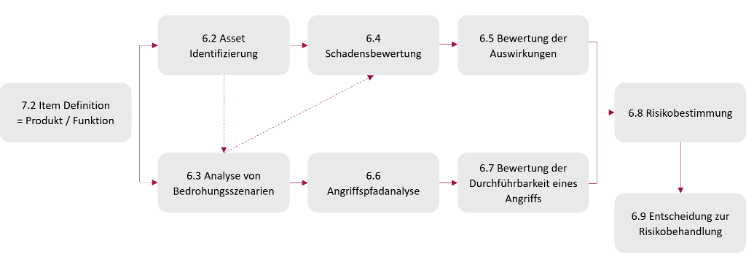

In Anbetracht einer chronologischen Ordnung erfolgt zuerst eine (7.2) Item-Definition, die anhand eines angehängten Fragebogens durchgeführt werden kann. Bei der (6.2) Asset-Identifizierung geht es um die Bestimmung von Werten (z. B. Produkteigenschaften) und die (6.3) Bedrohungsszenarien (z. B. ein datenrelevanter, finanzieller oder betrieblicher Schaden). Die Bedrohungsszenarien werden dabei über einen Gefährdungsgrad, Threat Level (TL), nach vier Parametern bemessen: Expertise, Wissen über das Angriffsziel, „Target of Evaluation“ (TOE), dem Gelegenheitsfaktor und dem zur Verfügung stehenden Equipment. Aufbauend auf den Bedrohungsszenarien soll die Auswirkung der unterschiedlichen Optionen inklusive (6.4) Schadensbewertung evaluiert werden. Bei der Schadensbewertung unterteilt man dabei mit Blick auf die Auswertung (6.5) zwischen schwerwiegenden, erheblichen, moderaten und geringfügigen Vorfällen.

Abbildung 1: Darstellung CSMS ISO/SAE 21434

Die (6.6) Angriffspfadanalyse ergibt eine Liste von cybersecurity-relevanten Schwachstellen. Das können zum Beispiel Mängel in der Implementierung sein. Diese möglichen Angriffspfade können zur Realisierung einer Bedrohung ausgenutzt werden. Die Möglichkeit dieser Angriffspfade wird im Prozessschritt (6.7) Durchführbarkeit von Angriffen klassifiziert.

Schließlich erfolgt die (6.8) Risikobewertung und -behandlung mit Klassifizierung der identifizierten Bedrohungsszenarien, basierend auf den Auswirkungen und der Durchführbarkeit von Angriffen sowie der Auswahl geeigneter (6.9) Risikobehandlungsoptionen in einem Risikobericht. Bei der Risikobewertung werden keine konkreten Methoden benannt.

Aus der Risikobewertung leitet sich zudem das „Cybersecurity Assurance Level“ (CAL) ab, das in vier Klassen mit unterschiedlichen Kritikalitätsebenen unterteilt wird. Die CALs stellen in diesem Zusammenhang eine qualitative Bewertung der Produktentwicklerinnen und

-entwickler dar. Je nach Ziel können bestimmte Cybersicherheitsaktivitäten redundant sein. Wenn eine Komponente der höchsten Stufe vier zugeordnet wird, bedarf es eines hohen Maßes an Sicherheit.

Konzeptphase eines CSMS

In der Konzeptphase (Sektion 7) werden Cybersicherheitsziele behandelt, die sich aus einer Bedrohungsanalyse und Risikobewertung ergeben, sowie Cybersicherheitsanforderungen definiert, die zur Erreichung der Cybersicherheitsziele beitragen sollen.

CSMS für die Produktentwicklung

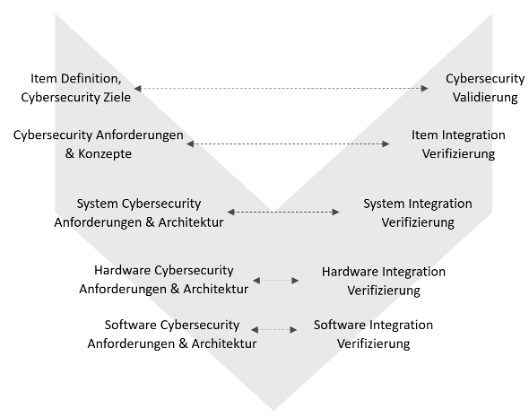

Sektion 8 geht detailliert auf die Implementierung und Überprüfung der Cybersicherheitsanforderungen spezifisch für die Produktentwicklungsphase ein. Dabei wird zwischen einer System-, Hardware- und Softwareentwicklungsphase differenziert. Das V-Modell bietet hier eine Grundlage, um die notwendigen Prozessschritte, in diesem Fall die Verifizierungs- und Validierungsschritte, einfach darzustellen. Wie bei der funktionalen Sicherheit ist vor allem die Rückverfolgbarkeit wichtig. Weiterhin sollen alle physischen und virtuellen Schnittstellen der Hardware in Bezug auf Cybersicherheit mit Blick auf deren Zweck, Gebrauch und Parameter identifiziert werden. Denn im Falle eines Angriffs stellen diese ebenfalls mögliche Eintrittspunkte dar.

Abbildung 2: V-Modell

Für die Arbeit an Software im Umfeld der Cybersicherheit gibt die Norm vor, dass sich die Anforderungen an dem Cybersecurity-System und zugehörigen Software-Modulen ableiten. Die Spezifikation und Implementierung der Software müssen konstant und dynamisch verifizierbar sein.

Produktion, Betrieb und Wartung

Sektion 9 konzentriert sich auf die Produktions-, Betriebs- und Wartungsphase. Konkret braucht es Prozesse für das Monitoring von Cybersecurity-Aktivitäten, um relevante Daten zu sammeln und auszuwerten. Ebenfalls werden der Umgang und die Reaktion auf Cybersecurity-Vorfälle (Incidents), sowie Cybersicherheitsevents und grundlege Cybersicherheitsanforderungen und -fähigkeiten genannt.

Unterstützende Prozesse

Die in der letzten Sektion beschriebenen unterstützenden Prozesse (Sektion 10) zielen auf eine Definition von Interaktionen, Abhängigkeiten und Verantwortlichkeiten zwischen Kunden und Lieferanten ab.

Aktuelle Herausforderungen und Lösungen in der Praxis

Zusammenfassend beinhaltet ein Cyber Security Management System eine Vielzahl an Parametern und Prozessen, bei dessen Implementierung mehrere Faktoren zu berücksichtigen sind. Dabei umfassen mögliche Probleme ein fehlendes oder unzureichendes Compliance Monitoring, Verzögerungen bei der Implementierung, fehlende Risiko-Identifikationsprozesse und mangelnde Transparenz. Um solche Herausforderungen von Anfang an zu unterbinden, unterstützt msg Sie als kompetenter Partner mit adäquaten Tools, Lösungen und Expertise. Beispielsweise haben Hersteller und Zulieferer mit THREATGET ein Tool in der Hand, um die Cyber-Sicherheit ihrer Fahrzeugsysteme behördenkonform für die Typgenehmigung vorzubereiten und somit in Topmärkten wettbewerbsfähig zu bleiben.

Die IT-, Automotive- und Homologationsexpertinnen und -experten von msg

msg verfügt über weitreichendes IT- und Branchen-Know-how. Expertinnen und Experten in den Bereichen Cyber Security und Software Update Management Systeme sowie Elektrik/Elektronik unterstützen unsere Kunden bei der Identifikation relevanter Regelungen, bei der Evaluation unternehmensspezifischer Prozesse und Homologationsvorgänge bis zum Erhalt der Typzulassung. Von Beratung, Konzeption, fachlicher Spezifikation bis hin zur Umsetzung von IT-Systemen – wir stehen gerne für Sie zur Verfügung.