Defense Digital

IT-Sicherheitskonzepte als Basis

Ein IT-Sicherheitskonzept bildet die Grundlage für den Schutz sensibler IT-Systeme und ist insbesondere im militärischen Kontext – etwa bei Rüstungsprojekten – unverzichtbar. Im Interview erklärt unser Experte Toni Schlichting praxisnah, wie der BSI-Grundschutz angepasst werden muss, um auch unter maritimen Einsatzbedingungen oder bei Geheimhaltungsanforderungen effektiv zu funktionieren.

Was versteht man unter einem IT-Sicherheitskonzept und wofür wird es gebraucht?

Definition

Ein IT-Sicherheitskonzept (auch IT-Sicherheitskonzeption) ist eine strukturierte Dokumentation bzw. Strategie, die Maßnahmen, Richtlinien und Verfahren beschreibt, um die Informationssicherheit innerhalb eines Unternehmens oder einer Organisation sicherzustellen. Ziel ist es, Schutzbedarf zu identifizieren, Bedrohungen zu analysieren und geeignete Schutzmaßnahmen festzulegen.

Ein IT-Sicherheitskonzept beantwortet in der Regel mindestens folgende vier zentrale Fragen:

- Welche IT-Systeme, Daten und Prozesse werden in der Organisation genutzt?

- Welchen potenziellen Bedrohungen und Schwachstellen sind diese ausgesetzt?

- Welche Schutzmaßnahmen werden ergriffen, um die IT-Sicherheit zu gewährleisten?

- Wie ist das Notfallmanagement organisiert, z. B. bei Angriffen oder Systemausfällen?

Im deutschsprachigen Raum stellt das IT-Grundschutz-Kompendium des Bundesamts für Sicherheit in der Informationstechnik (BSI) eine etablierte Vorgehensweise zur Einführung eines Informationssicherheits-Managementsystems (ISMS) dar. Insbesondere in der öffentlichen Verwaltung, bei Betreibern Kritischer Infrastrukturen (KRITIS), im Gesundheits- sowie im Finanzwesen kommt der IT-Grundschutz regelmäßig zum Einsatz. Für KRITIS-Betreiber ist die Anwendung verpflichtend.

Das IT-Grundschutz-Kompendium basiert auf der internationalen Norm ISO/IEC 27001 und bietet eine detaillierte, praxisorientierte Auslegung dieser Norm.

Sie haben Fragen?

Toni Schlichting diente 13 Jahre als Offizier bei der Bundeswehr in den Bereichen militärisches Nachrichtenwesen und militärische Sicherheit. Seit fast zwei Jahren ist er in einem multinationalen Rüstungsprojekt in den Niederlanden für msg als IT-Security-Engineer und Scrum Master tätig und gestaltet dort die IT-Sicherheitsarchitektur des Systems, prüft IT-Sicherheitskonzepte oder organisiert das Stakeholdermanagement.

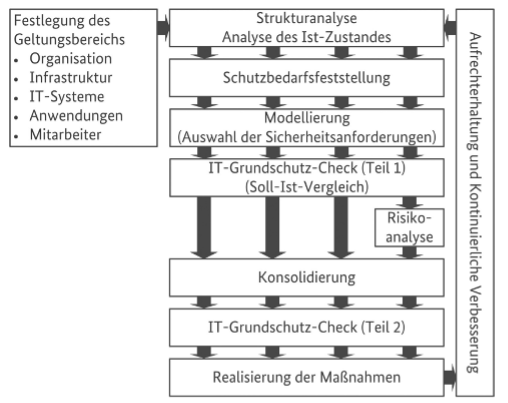

Vorgehensmodell nach IT-Grundschutz

Der IT-Grundschutz unterscheidet drei Vorgehensweisen zur Absicherung:

- Basis-Absicherung: Einstieg in den IT-Grundschutz ohne vollständige ISMS-Implementierung.

- Kern-Absicherung: Fokussiert auf besonders schützenswerte Bereiche („Kronjuwelen“) der Organisation.

- Standard-Absicherung: Vollumfängliche ISMS-Einführung über die gesamte Organisation hinweg.

Ein exemplarischer Ablauf der Standard-Absicherung wird in Abbildung 11 des BSI-Standards 200-2 beschrieben („Erstellung der Sicherheitskonzeption bei der Standard-Absicherung“):

- Geltungsbereich und Strukturanalyse: Definition des Geltungsbereichs und Erfassung der relevanten IT-Systeme.

- Schutzbedarfsfeststellung: Ermittlung der Schutzbedarfe hinsichtlich Vertraulichkeit, Integrität und Verfügbarkeit.

- Modellierung & Grundschutz-Check Teil 1: Zuordnen konkreter Anforderungen zu einzelnen Zielobjekten, z. B. Clients, Servern oder Anwendungen.

Ein Beispiel: Für einen Linux-Client mit hohem Schutzbedarf kann die Anforderung bestehen, eine angemessene Festplattenverschlüsselung zu implementieren. In der dazugehörigen Erläuterung wird die konkret eingesetzte oder geplante Verschlüsselungsmethode dokumentiert.

Die Vielzahl an Anforderungen wird systematisch dokumentiert – häufig mithilfe von Excel-Tabellen oder spezialisierten Tools wie der SAVe DB. Je nach Schutzbedarf und Einsatzzweck sind für einzelne Zielobjekte zusätzlich Risikoanalysen erforderlich.

Das Ergebnis dieses Prozesses ist ein vollständiges, nachvollziehbares IT-Sicherheitskonzept.

Hinweis: Weitere Details zur praktischen Umsetzung vermitteln wir in unserer BSI-Grundschutzpraktiker-Schulung, die wir voraussichtlich ab dem kommenden Jahr anbieten werden.

Worauf muss man bei der Entwicklung achten? Welche Faktoren gilt es zu berücksichtigen?

Bei der Einführung eines Informationssicherheitsmanagementsystems (ISMS) in einem Unternehmen oder einer Organisation ist es von zentraler Bedeutung, dass die Unternehmensleitung den Geltungsbereich, den konkreten Zweck sowie die Zielsetzung des ISMS klar definiert und die dafür notwendigen personellen, finanziellen und zeitlichen Ressourcen bereitstellt. Besonders der zeitliche Aufwand für die Erstellung und Implementierung eines ISMS wird häufig unterschätzt.

Ein entscheidender Erfolgsfaktor bei der Erstellung des Informationssicherheitskonzepts ist die Strukturanalyse – hier gilt: „Keep it simple“. Wird die IT-Infrastruktur in diesem Schritt nicht vereinfacht und übersichtlich dargestellt, führt dies zu erheblichem Mehraufwand im weiteren Verlauf. Denn komplexe Strukturen können die Anforderungen an das Sicherheitskonzept erheblich vervielfachen und die Umsetzung unnötig erschweren.

Zudem muss eine kontinuierliche Überprüfung und Anpassung sichergestellt werden, um auch bei sich ändernden Bedrohungslagen und technologischen Entwicklungen den hohen Sicherheitsstandard aufrechtzuerhalten.

Was sind die Besonderheiten im militärischen Kontext?

Die Bundeswehr hat eigene Vorgaben und Vorlagen entwickelt, die eine spezifische Auslegung und Anwendung des BSI-Grundschutz-Kompendiums im Kontext von Rüstungsprojekten ermöglichen. Für die Zertifizierung von Informationssicherheitskonzepten ist nicht das BSI zuständig, sondern die Abteilung Deutsche militärische Security Accreditation Authority (DEUmilSAA) innerhalb der Bundeswehr.

Im militärischen Kontext auf Industrieseite wird die Erstellung von Informationssicherheitskonzepten projektbezogen durchgeführt. Bei der Entwicklung neuer Rüstungsgüter, die im Auftrag der Bundeswehr erfolgen, ist ein IT-Sicherheitskonzept fester Bestandteil des Lieferumfangs. Dabei ist es von entscheidender Bedeutung, dass IT-Sicherheit bereits in der frühen Designphase des Produkts berücksichtigt wird. Andernfalls entstehen im weiteren Projektverlauf vermeidbare Mehraufwände und zusätzliche Kosten.

Darüber hinaus muss die Vorgehensweise zur Erstellung des Informationssicherheitskonzepts zu Projektbeginn eindeutig zwischen allen beteiligten Unternehmen abgestimmt werden. Es sind dabei insbesondere folgende Fragen zu klären:

- Welche Bestandteile des Konzepts werden vom Hauptauftragnehmer geliefert?

- Wird ein Bottom-up- oder Top-down-Ansatz verfolgt?

- Wie wird eine einheitliche Vorgehensweise der Unterauftragnehmer gewährleistet?

- Wie wird sichergestellt, dass die Kommunikation mit dem Kunden – dem Bundesamt für Ausrüstung, Informationstechnik und Nutzung der Bundeswehr (BAAINBw) – konsistent erfolgt?

Muss die ursprünglich festgelegte Vorgehensweise im Projektverlauf angepasst werden, führt dies in der Regel zu zusätzlichen Aufwänden und höheren Kosten.

Welche Herausforderungen bringen vor allem schwimmende Systeme mit sich?

Das BSI-Grundschutz-Kompendium wurde zur Einführung eines ISMS in einer Büroumgebung entwickelt und bildet die Besonderheiten eines Kriegsschiffes nur teilweise ab. Es bestehen zwar einzelne bundeswehrspezifische Bausteine, die Anforderungen für die Nutzung innerhalb der Bundeswehr enthalten, jedoch ist dies meiner Meinung nach nicht ausreichend. Folgende Herausforderungen erfordern eine kontextbasierte Auslegung des Standards:

Kriegsschiffe sind hochkomplexe, mobile und weitgehend autarke Systeme. Das standardisierte Vorgehen des BSI-Grundschutzes muss individuell angepasst werden, da viele Maßnahmen nicht 1:1 auf maritime Einsatzszenarien übertragbar sind.

Waffensysteme, Navigations- und Kommunikationssysteme unterliegen hohen Anforderungen an Verfügbarkeit, Integrität und Reaktionsgeschwindigkeit. Sicherheitsmaßnahmen dürfen die Einsatzfähigkeit nicht beeinträchtigen – z. B. durch ungeplante Updates oder Systemneustarts. Der Einsatz einer Festplattenverschlüsselung

Die oft physisch getrennten Netzsegmente (z. B. Red/Black Separation) sowie der Betrieb ohne ständige Internetverbindung erschweren Maßnahmen wie Patchmanagement, zentrale Protokollierung oder automatisiertes Monitoring.

Auch im Einsatz – z. B. in internationalen Gewässern oder unter Gefechtsbedingungen – muss die IT-Sicherheit gewährleistet sein. Notfallmanagement und Wiederherstellungskonzepte müssen offline-fähig, robust und autark funktionieren.

Militärische Systeme unterliegen oft hohen Geheimhaltungsgraden (z. B. VS-NfD, GEHEIM). Daraus ergeben sich verschärfte Anforderungen an Zugriffsschutz, Verschlüsselung und Datenhandling, die über den zivilen Grundschutz hinausgehen.

Kriegsschiffe werden über Jahrzehnte genutzt. Sicherheitskonzepte müssen daher langfristig tragfähig sein und mit technologischer Alterung sowie begrenzten Aktualisierungsmöglichkeiten umgehen können.

Fazit

Die Anwendung des BSI-Grundschutz-Kompendiums auf Kriegsschiffe der Bundeswehr erfordert eine flexible, praxisnahe Auslegung, tiefe Systemkenntnisse sowie enge Abstimmung mit der DEUmilSAA (Deutsche militärische Security Accreditation Authority; zentrale Stelle der Bundeswehr für die Akkreditierung und Überwachung der Informationssicherheit von IT-Systemen). Ziel ist die sichere Integration von IT-Sicherheit in hochsensible militärische Systeme – ohne die Einsatzbereitschaft zu gefährden.

Wie bewertest du den Konflikt bzw. die unterschiedlichen Perspektiven zwischen IT-Sicherheit und Usability? IT-Security und Verfügbarkeit?

Der Konflikt zwischen IT-Sicherheit und Usability ist ein klassisches Spannungsfeld:

- Priorisierung von Sicherheitsanforderungen: In sicherheitskritischen Bereichen, wie sie bei der Bundeswehr vorherrschen, stehen die Integrität, Vertraulichkeit und Verfügbarkeit von Systemen an oberster Stelle. Dies erfordert oft restriktive Maßnahmen, die die Bedienbarkeit einschränken können.

- Bedeutung der Usability: Gleichzeitig ist eine nutzerfreundliche Gestaltung essenziell, um sicherzustellen, dass Sicherheitsvorgaben auch tatsächlich eingehalten werden. Wenn Sicherheitsmechanismen zu komplex oder hinderlich sind, neigen Anwender dazu, sie zu umgehen – was letztlich das Sicherheitsniveau untergräbt.

Fazit: Die Herausforderung besteht darin, Sicherheitslösungen zu entwickeln, die „Security by Design“ mit einer hohen Usability verbinden. Dies erfordert eine enge Abstimmung zwischen Sicherheitsexperten und den operativen Nutzern, um praxisgerechte Lösungen zu finden, die auch unter realen Einsatzbedingungen funktionieren.

Was zeichnet die msg in diesem Bereich aus und wie könnt ihr Kunden bei ihren Vorhaben unterstützen?

Das Defense & Aerospace Team der msg systems ag bringt langjährige Erfahrung in der Erstellung von IT-Sicherheitskonzepten in Rüstungsprojekten mit – sowohl auf der Seite der Industrie als auch beim Kunden, etwa beim BAAINBw oder anderen militärischen Dienststellen und Einheiten. Besonders bei maritimen Rüstungsprojekten verfügen wir über fundiertes Fachwissen, ergänzt durch operative Expertise aus der langjährigen praktischen Anwendung entsprechender Systeme.

Dank unserer umfassenden Erfahrung können wir insbesondere zu Beginn eines Projektes unterstützen, indem wir gemeinsam mit dem Kunden Prozesse und einen projektübergreifenden Ansatz in der IT-Sicherheit definieren. So tragen wir dazu bei, frühzeitig Mehrkosten und zusätzlichen Aufwand zu vermeiden, indem wir die passende Vorgehensweise wählen.

Zudem beschränkt sich unser Engagement nicht auf die Erstellung von IT-Sicherheitsdokumenten – wir sind darüber hinaus auch aktiv am IT-Sicherheitsdesign beteiligt und designen die IT-Sicherheit des Systems gemeinsam mit unseren Kunden. Zusätzlich verfügen wir in der msg Gruppe noch über weitere Fähigkeiten, so dass wir im Grunde vom Konzept bis zum Red Team Angriff sämtliche Aspekte der IT-Sicherheit abbilden können.