Künstliche Intelligenz

Ein Vergleich von klassischen Algorithmen und künstlicher Intelligenz für Fehlerkennung bei V2X-Daten zeigt: Die verbesserten Ergebnisse der KI haben einen hohen Preis.

SDV

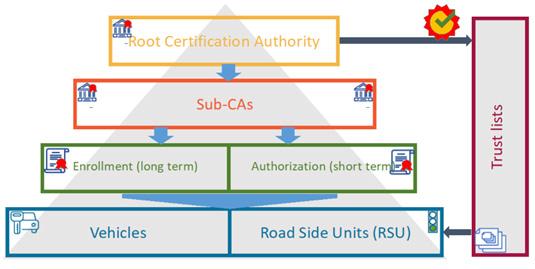

Trust auf globaler Ebene reicht nicht aus. Erkunden Sie mit uns Möglichkeiten, wie Ihre Fahrzeuge Vertrauen in Daten fassen können, die über V2X empfangen wurden.

SDV

Die Ziele von V2X umfassen die Verbesserung von Sicherheit und Vertrauen im Straßenverkehr. Entdecken Sie, wie das auf globaler Ebene funktioniert und warum es allein nicht genügt.

Datenbasierte Ökosysteme, SDV

Die Entwicklung hochkomplexer Fahrfunktionen für autonomes Fahren erfordert verbesserte Sensoren und eine optimierte Datennutzung in der Zusammenarbeit zwischen Autoherstellern, Sensorlieferanten und der Simulationsentwicklung. Datenökosysteme bieten in Verbindung mit digitalen Zwillingen eine effiziente Lösung für sichere und kostengünstige Updates.

SDV

Werfen Sie mit uns einen detaillierten Blick auf die Herausforderungen und Chancen für Intelligente Fahrassistenzsysteme (ADAS) im Backend und erfahren Sie, warum die Bereitstellung zusätzlicher Informationen für ADAS-Funktionen so entscheidend ist.

SDV, Quantencomputing

Experten gehen davon aus, dass die Informationssicherheit durch Quanten Computer in Zukunft bedroht sein wird. Mit dem richtigen Maßnahmenplan können sich Unternehmen aber schon heute auf die Verwendung neuer Verschlüsselungstechnologien vorbereiten und so die Risiken durch Quanten Computer mitigieren.

SDV

Moderne Fahrzeuge sind mit einer zunehmenden Zahl automatisierter Fahrfunktionen ausgestattet. Wie können externe Daten das Sicherheitsniveau erhöhen, ohne die funktionale Sicherheit zu beeinträchtigen?

Datenbasierte Ökosysteme, SDV

Durch das enge Zusammenspiel zwischen Hardware, Software und Daten im Fahrzeug ergeben sich neue Möglichkeiten für Automobilhersteller.